本文最后由 Demo Marco 更新于 2025-01-01. 如有资源已失效,请留言反馈,将会及时处理。 【推荐:不翻墙访问被墙网站方法 | 自用高速专线机场 | 高速CN2线路 | 高质量家宽住宅IP】

无需翻墙直接访问Google、Youtube等被墙网站

原理:通过域前置sni伪装绕过防火墙限制!

此方法可做应急之用,但是请注意保护自己的账号安全!

我现在没有运行任何代理工具可以直接访问谷歌,YouTube等被墙的网站.本期就来教大家简单一步即可实现无需翻墙上谷歌!

你需要使用基于chromium内核的浏览器,比如chrome edge brave等.

接着访问这个网址:https://bulianglin.com/archives/snibypass.html:

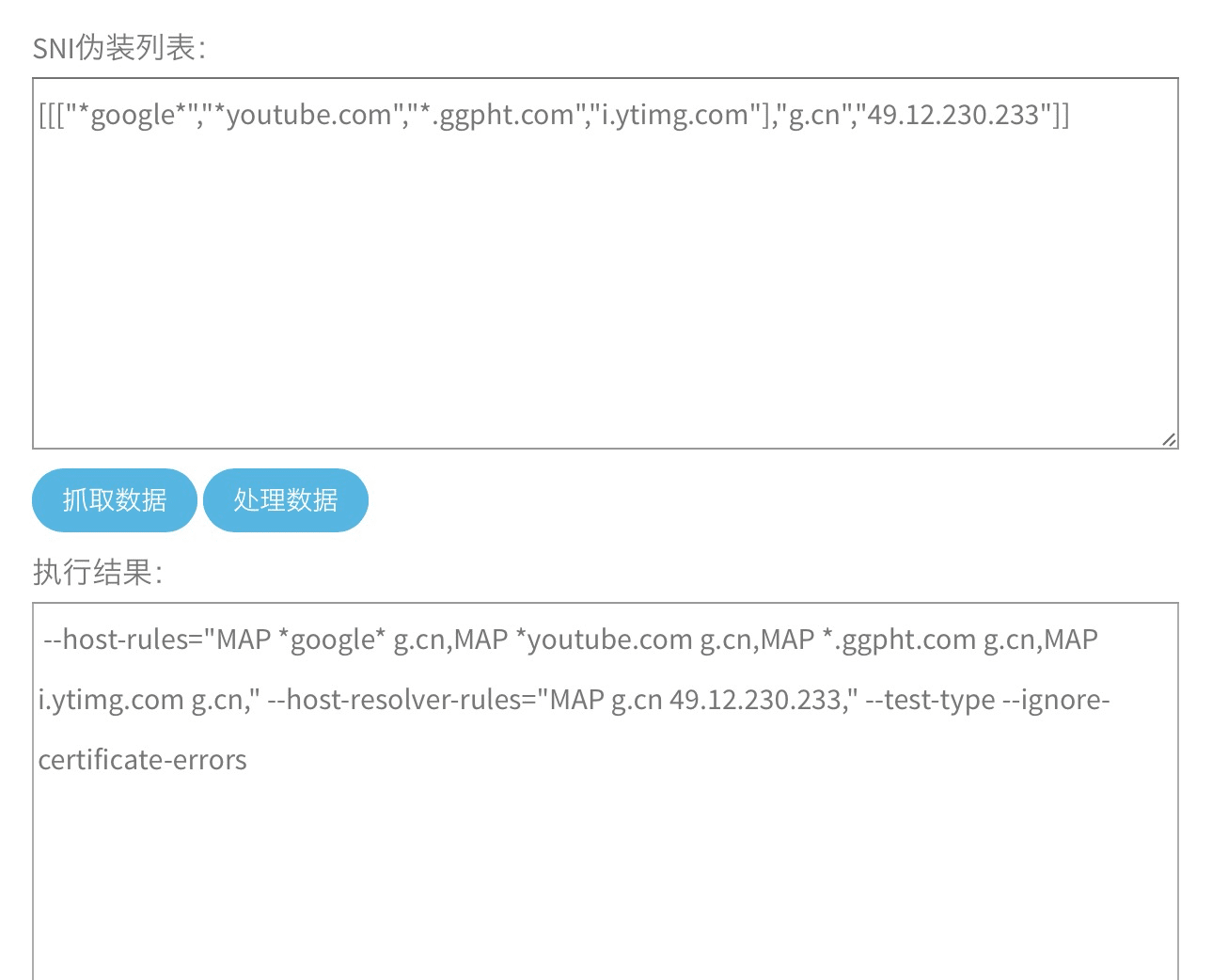

打开之后默认会生成一段配置,将其全选复制:

接着编辑浏览器的桌面快捷方式.

先以Chrome浏览器为例

点击鼠标右键,选择属性。在目标后面粘贴刚才网页生成的配置,点击应用和确定。现在我是没有科学上网环境,无法正常访问谷歌。

接着将浏览器关闭,确保Chrome浏览器没有运行。双击打开刚才编辑的快捷方式,此时再来访问谷歌,你会神奇的发现可以直接访问谷歌,可以正常搜索。我也确实没有运行任何代理工具。

假设此时我访问推特,是没办法正常访问的。因为刚才的配置只作用于谷歌,所以也只能免翻墙访问谷歌。要想访问其他被墙的网站,等会再来进一步设置。

接着演示edge浏览器的配置方式

你可以按住Alt键,再鼠标双击直接进入属性页面。同样在目标最后粘贴网址上生成的配置,点击应用,如果此时直接打开edge浏览器的话,很大概率是无法正常使用的。因为edge浏览器有个坑:即使没有打开浏览器进程也会在后台常驻。可以在任务管理器看到edge浏览器的进程,要让其生效必须完全退出进程:

打开edge浏览器,尝试访问谷歌。由于没有彻底结束后台进程,所以配置没有生效,也就无法成功访问。好在可以通过设置取消后台常驻:来到系统和性能,将前两项取消启用,关闭浏览器。此时就完整退出了edge浏览器,不会有后台进程,接着重新打开尝试访问谷歌,就能在直连状态下无限制访问谷歌了!

此外配置中还包含了YouTube,所以也可以直接访问YouTube。但是只能访问网页无法观看视频,会一直黑屏转圈。这个问题也可以解决,需要满足一些条件,等会再来细说。

网页中默认提供的配置只能直连谷歌和YouTube,如果你还想访问其他被屏蔽的网站,可以先点击抓取数据,数据来自github。有些地区可能需要开启代理才能成功抓取,此时就会显示一堆已经被屏蔽了的域名:这些网站都被墙了。

接着点击处理数据:

将生成的配置全选复制,打开Chrome快捷图标属性,由于内容过长目标这里放不下,所以我们需要直接使用命令行运行,点击打开文件所在位置:在地址栏输入CMD,回车执行。将Chrome的文件名复制,粘贴到命令行后面。再接上刚才网页上生成的配置文件。

接着先将Chrome浏览器的进程完全退出。最后再点击回车执行。此时浏览器不仅可以直接访问谷歌,还能访问其他在列表里的网站,比如推特、Facebook、p站。虽然速度不怎么样,但起码是能进去的。

在配置列表中的域名都能访问,比如还可以直接登录网页版的tg进行聊天,Mac端也是同样的配置方式:先复制网页上生成的配置,你需要先安装基于Chrome内核的浏览器,这是Chrome浏览器的默认路径。这个路径可以在浏览器的地址栏输入chrome://version获取,将配置粘贴到路径后面,复制整个内容搜索终端并打开,将刚才拼接的内容粘贴到终端。

运行之前,同样先退出当前打开的Chrome浏览器,接着回车直行。这样就和Windows一样可以直接访问谷歌等被墙的网站了。

细心的朋友可能发现了,网页地址栏左侧会显示不安全的警告信息,要解释这个问题就需要先来了解一下为什么这样做可以直接访问被墙的网站。其实用到的就是我们在meek那期讲过的域前置原理,这里再来简单介绍一下。

当我们使用浏览器访问tg的时候,首先会使用HTTP封装数据包,其中有个叫host的值是tg的域名。由于我们是使用HTTPS的方式访问,所以还会进行TLS封装对HTTP数据进行加密,TLS中有一个叫SNI的值,也是tg的域名。数据包将会发送给tg的服务器,假设IP为6.6.6.6,数据经过防火墙的时候,通过SNI检测到了你要访问tg。而tg属于黑名单网站于是防火墙会丢弃你的访问请求,我们也就无法成功访问tg了。但我们在浏览器启动的时候做了一个小动作,也就是我们在网页上生成的配置文件,其作用是给tg的域名添加映射关系。如果我们访问的域名是tg,就将SNI改成CYFM,再发送给tg的服务器。防火墙看到SNI是CYFM并不在黑名单里,所以放行通过tg的服务器收到数据后进行解密,获取到了内层的host是正确的TG域名。于是返回相应的资源,这样就能绕过防火墙对SNI的拦截成功访问到被墙的网站。

不过防火墙除了拦截SNI,还有可能拦截6.6.6.6,这个隶属于tg服务器的IP,这种情况下如果只是伪装了SNI还是无法访问 数据包来到防火墙。虽然SNI不在黑名单,但发现你要访问的IP在黑名单还是会丢弃你的数据包,导致无法访问的情况。但好在TG的域名不可能只对应一个IP,而是会对应多个IP,且分布在不同国家地区访问任意IP都能成功进入tg。当我们进行DNS解析的时候,一般是获取离你最近的IP,而这个IP一般都在防火墙的黑名单里或者干脆进行DNS污染,直接给你一个不属于tg服务器的假IP。所以我们还有另一个小动作,给伪装后的SNI映射一个固定的IP地址这个IP是精心挑选的还没有被防火墙封锁的tg服务器IP,这样我们访问tg不仅经过了SNI伪装还确保了IP没有被封,这样就能成功免翻墙访问tg了。

此时就能回答为什么显示不安全了:因为我们发给服务器的SNI,是经过伪造的CYFM。而服务器返回的TLS证书对应的是tg的域名。由于二者对不上浏览器就会告警显示不安全。所以这是预期效果不用担心。而更细心的朋友会发现我们访问谷歌的时候不会报警,显示连接是安全的。原因是我们给谷歌伪装的SNI是g.cn,g.cn没有被防火墙封锁而且这个SNI在谷歌证书的可选名称里二者能匹配上,所以不会报警。

我们刚才说的都是理想情况防火墙没有封锁域名的所有IP,才让我们有了直连的条件。但万一域名的所有IP都被防火墙屏蔽了,那是不是就没办法直连了。确实如此,比如谷歌域名对应的所有IP全都被屏蔽了,虽然IP经常有新的变动,但是这种重点关注的域名很快所有IP又会被封。

那我们是怎么做到直接访问谷歌呢?答案是我们这里用的压根就不是谷歌服务器的IP,而是SNI代理服务器的IP。我们访问谷歌的请求,会进行SNI伪装成g.cn,然后发给配置的sni代理服务器。由于IP和sni都没有被防火墙封锁,所以数据包会放行通过sni代理服务器收到数据后,会帮我们访问g.cn。g.cn是谷歌家的域名,这样就可以正常获取到谷歌服务器的IP。通过这种曲线救国的方式,实现免翻墙访问谷歌。

所以谷歌的伪装SNI不能乱填,否则SNI代理服务器拿到随机的SNI,就没法帮我们访问正确的谷歌了。

Chromium浏览器伪造SNI工具网页版:https://bulianglin.com/archives/snibypass.html

SNI规则来源:https://github.com/SpaceTimee/Cealing-Host

Windows客户端:https://github.com/SpaceTimee/Sheas-Cealer

更多资源推荐

- 免费VPN TunnelBear:服务器覆盖 48 个国家,每月2000MB 免费数据

- Edge 浏览器新增VPN功能!内置5G免费流量,配合CloudFlare 的Warp+爽歪歪

- 每月10G的免费流量!Windscribe免费安全的VPN

- 免费不限流量!Proton 为Chrome、Edge、Firefox等浏览器提供免费VPN扩展!

- Browser VPN|免费VPN访问谷歌google|Microsoft Edge 插件